Alt du trenger å vite når Mac infiseres med ny Silver Sparrow-skadelig programvare (09.15.25)

Hvis du tror at din Mac er sikker mot skadelig programvare, kan du tenke igjen. Skadelige programvareforfattere har blitt flinke til å utnytte sårbarheter på forskjellige plattformer, inkludert macOS. Dette er tydelig i de tidligere malwareinfeksjonene som var rettet mot Mac-maskiner, inkludert Shlayer-malware og Top Results malware.

Hva er Silver Sparrow macOS malware?Nylig har sikkerhetsforskere i Red Canary, Malwarebytes og VMware Carbon Black sikkerhet oppdaget en ny macOS-malware som infiserte mer enn 40.000 Mac-er globalt. Denne nye trusselen heter Silver Sparrow. I følge Malwarebytes har skadelig programvare spredt seg over 153 land, med USA, Storbritannia, Canada, Frankrike og Tyskland med de høyeste konsentrasjonene. Det er uklart hvor mange av disse 40 000 M1-Mac-ene, og vi vet ikke nøyaktig hvordan distribusjonen ser ut.

Forskere har lagt merke til at selv om Silver Sparrow utgjør en rimelig alvorlig trussel mot den infiserte enheten, viser den ingen ondsinnet oppførsel som ofte forventes fra vanlig macOS adware. Dette gjør skadelig programvare mer forvirrende fordi sikkerhetseksperter ikke aner hva skadelig programvare var designet for å gjøre.

Forskerne la imidlertid merke til at den ondsinnede programvaren forble klar til å levere en ondsinnet nyttelast når som helst. Ved etterforskning har Silver Sparrow macOS-skadestammen aldri gitt en skadelig nyttelast på de infiserte enhetene, men de advarte de berørte Mac-brukerne om at den fremdeles utgjør betydelige risikoer til tross for den sovende oppførselen.

Selv om forskere ikke har observert Silver Sparrow som leverer ytterligere ondsinnede nyttelast, er M1-chipkompatibilitet, global rekkevidde, høy infeksjonsrate og operasjonsmodenhet Silver Sparrow til en rimelig alvorlig trussel. Sikkerhetsekspertene oppdaget også at skadelig programvare fra Mac er kompatibel med både Intel- og Apple Silicon-prosessorer.

Her er en grov tidslinje for utviklingen av Silver Sparrow-skadelig programvare:

- August 18. 2020: Malwareversjon 1 (ikke M1-versjon) tilbakeringingsdomene api.mobiletraits [.] Com opprettet

- 31. august 2020: Malwareversjon 1 (ikke M1-versjon) sendt til VirusTotal

- 2. september 2020: version.json-fil sett under kjøring av malware versjon 2 sendt til VirusTotal

- 5. desember 2020: Tilbakeringingsdomene for malware versjon 2 (M1-versjon) opprettet api.specialattributes [.] com opprettet

- 22. januar 2021: PKG-filversjon 2 (som inneholder en M1-binær) sendt til VirusTotal

- 26. januar 2021: Red Canary oppdager Silver Sparrow malware versjon 1

- 9. februar 2021: Red Canary oppdager Silver Sparrow malware versjon 2 (M1 versjon)

Sikkerhetsfirmaet Red Canary oppdaget den nye skadelige programvaren, som er rettet mot Mac-maskiner utstyrt med de nye M1-prosessorene. Skadelig programvare heter Silver Sparrow, og bruker macOS Installer Javascript API for å utføre kommandoer. Dette er hva du trenger å vite.

Ingen vet sikkert. En gang på en Mac kobles Silver Sparrow til en server en gang i timen. Sikkerhetsforskere er bekymret for at det kan forberede seg på et større angrep.

Sikkerhetsselskap Red Canary mener at mens Silver Sparrow nå ennå har levert en ondsinnet nyttelast, kan det utgjøre en ganske alvorlig trussel.

Skadelig programvare har blitt kjent fordi den kjører på Apples M1-brikke. Det indikerer ikke nødvendigvis at de kriminelle er spesielt rettet mot M1 Mac-maskiner, men det antyder at både M1 Mac og Intel Mac kan bli infisert.

Det som er kjent er at de infiserte datamaskinene kontakter en server en gang i timen. , så det kan være en eller annen form for forberedelse for et større angrep.

Malware bruker Mac OS Installer Javascript API for å utføre kommandoer.

Sikkerhetsselskapet har så langt ikke vært i stand til å bestemme hvordan kommandoene fører til noe videre, og det er dermed fortsatt ukjent i hvilken grad Silver Sparrow utgjør en trussel. Sikkerhetsselskapet mener likevel at skadelig programvare er alvorlig.

På Apple-siden har selskapet tilbakekalt sertifikatet som ble brukt til å signere pakken tilknyttet Silver Sparrow-skadelig programvare.

Til tross for Apples notariustjeneste, har utviklere av macOS-malware vellykket målrettet mot Apple-produkter, inkludert de som bruker den nyeste ARM-brikken som MacBook Pro, MacBook Air og Mac Mini.

Apple hevder å ha en “industri- ledende ”brukerbeskyttelsesmekanisme på plass, men malware-trusselen fortsetter å dukke opp igjen.

Det ser faktisk ut til at trusselaktører allerede er foran spillet og retter seg mot M1-brikkene i sin barndom. Dette til tross for at mange legitime utviklere ikke har portet applikasjonene sine til den nye plattformen.

Silver Sparrow macOS malware sender binærfiler for Intel og ARM, bruker AWS og Akamai CDN

Forskerne forklarte Silver Sparrows operasjoner i bloggen "Clipping Silver Sparrow's wings: Outing macOS malware before it takes flight".

Det nye stykket malware finnes i to binære filer, Mach-objektformat rettet mot Intel x86_64-prosessorer og Mach-O binær designet for M1 Mac-er.

MacOS-skadelig programvare installeres gjennom Apple-installasjonspakker med navnet “update.pkg” eller “updater.pkg.”

Arkivene inkluderer JavaScript-kode som kjører før installasjonsskriptet kjøres, og ber brukeren om å tillate et program “bestemme om programvaren kan installeres.”

Hvis brukeren godtar, installerer JavaScript-koden et skript som heter verx.sh. Avbryte installasjonsprosessen på dette tidspunktet er nytteløst fordi systemet allerede er infisert, ifølge Malwarebytes.

Når det er installert, kontakter skriptet en kommando- og kontrollserver hver time, og ser etter kommandoer eller binærfiler å utføre. / p>

Kommando- og kontrollsenteret kjører på Amazon Web Services (AWS) og Akamai content delivery networks (CDN) infrastruktur. Forskerne sa at bruk av skyinfrastruktur gjør det vanskeligere å blokkere viruset.

Overraskende nok oppdaget forskerne ikke distribusjonen av den endelige nyttelasten, og dermed ble det endelige målet med malware et mysterium.

De bemerket at kanskje malware ventet på at visse betingelser skulle være oppfylt. På samme måte kan det muligens oppdage at de blir overvåket av sikkerhetsforskerne, og dermed unngå å distribuere den ondsinnede nyttelasten.

Når den kjøres, skriver Intel x86_64-binærfilene "Hello World" mens Mach-O-binærfilene viser "Du gjorde det ! ”

Forskerne kalte dem” bystander binaries ”fordi de ikke utviste noen ondsinnet oppførsel. I tillegg har macOS-skadelig programvare en mekanisme for å fjerne seg selv, noe som øker stealth-funksjonene.

De bemerket imidlertid at selvfjerningsfunksjonen aldri ble brukt på noen av de infiserte enhetene. Skadelig programvare søker også etter img URL den ble lastet ned fra etter installasjon. De hevdet at malwareutviklerne ønsket å spore hvilken distribusjonskanal som var mest effektiv.

Forskerne kunne ikke finne ut hvordan skadelig programvare ble levert, men mulige distribusjonskanaler inkluderer falske flashoppdateringer, piratkopiert programvare, ondsinnede annonser eller legitime apper.

Nettkriminelle definerer reglene for deres angrep, og det er opp til oss å forsvare seg mot deres taktikk, selv når denne taktikken ikke er helt klar. Det er situasjonen med Silver Sparrow, den nylig identifiserte skadelige programvaren rettet mot macOS. For tiden ser det ikke ut til å gjøre for veldig mye, men det kan gi innsikt i taktikk som vi bør forsvare oss mot.

Tekniske spesifikasjoner for Silver Sparrow Malware

I følge forskernes undersøkelse er det to versjoner av Silver Sparrow malware, referert til som “versjon 1” og “versjon 2”.

Malwareversjon 1

- Filnavn: updater.pkg (installasjonspakke for v1)

- MD5: 30c9bc7d40454e501c358f77449071aa

Malwareversjon 2

- Filnavn: oppdatering .pkg (installasjonspakke for v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

Bortsett fra endringen i nedlastings-URL-er og skriptkommentarer, hadde de to skadelige versjonene bare en stor forskjell. Den første versjonen involverte bare en Mach-O-binær som ble samlet for Intel x86_64-arkitekturen, mens den andre versjonen inkluderte en Mach-O-binær som ble samlet for både Intel x86_64- og M1 ARM64-arkitekturer. Dette er viktig fordi M1 ARM64-arkitekturen er ny, og det har blitt oppdaget svært få trusler for den nye plattformen.

Mach-O-kompinerte binærfiler ser ikke ut til å gjøre noe, så de kalles ”tilskuer binærfiler. ”

Hvordan fordeles Silver Sparrow?Basert på rapporter, distribueres mange macOS-trusler gjennom ondsinnede annonser som enkeltstående, selvstendige installatører i PKG- eller DMG-form, og utgir seg for å være et legitimt program - for eksempel Adobe Flash Player - eller som oppdateringer. I dette tilfellet distribuerte angriperne imidlertid skadelig programvare i to forskjellige pakker: updater.pkg og update.pkg. Begge versjonene bruker de samme teknikkene for å utføre, og skiller seg bare ut i kompilering av bystander binær.

En unik ting ved Silver Sparrow er at installasjonspakkene bruker macOS Installer JavaScript API for å utføre mistenkelige kommandoer. Mens noe legitim programvare også gjør dette, er dette første gang dette gjøres av skadelig programvare. Dette er et avvik fra atferd vi vanligvis observerer i ondsinnede macOS-installatører, som vanligvis bruker forhåndsinstallerte eller etterinstallasjonsskript for å utføre kommandoer. I tilfeller før installasjon og etter installasjon genererer installasjonen et bestemt telemetri-mønster som ser slik ut:

- Overordnet prosess: package_script_service

- Prosess: bash, zsh, sh, Python, eller en annen tolk

- Kommandolinje: inneholder forhåndsinstallasjon eller etterinstallasjon

Dette telemetri-mønsteret er ikke en særlig høykvalitetsindikator for ondskap alene fordi selv legitim programvare bruker skriptene, men det identifiserer pålitelig installatører som bruker forhåndsinstallere og etterinstallere skript generelt. Silver Sparrow skiller seg fra det vi forventer å se fra ondsinnede macOS-installatører ved å inkludere JavaScript-kommandoer i pakkefilens distribusjonsdefinisjon XML-fil. Dette gir et annet telemetrimønster:

- Overordnet prosess: Installatør

- Prosess: bash

Som med forhåndsinstallasjon og etterinstallasjon, er ikke dette telemetri-mønsteret nok til å identifisere ondsinnet oppførsel alene. Forhåndsinstallere og etterinstallere skript inkluderer kommandolinjeargumenter som gir ledetråder til hva som faktisk blir henrettet. De ondsinnede JavaScript-kommandoene kjører derimot ved hjelp av den legitime macOS Installer-prosessen og gir svært lite synlighet i innholdet i installasjonspakken, eller hvordan den pakken bruker JavaScript-kommandoene.

Vi vet at skadelig programvare. ble installert via Apple-installasjonspakker (.pkg-filer) med navnet update.pkg eller updater.pkg. Vi vet imidlertid ikke hvordan disse filene ble levert til brukeren.

Disse .pkg-filene inkluderte JavaScript-kode, på en slik måte at koden ville kjøre helt i begynnelsen, før installasjonen virkelig startet. . Brukeren vil da bli spurt om de vil la et program kjøre "for å avgjøre om programvaren kan installeres."

Silver Sparrows installasjonsprogram forteller brukeren:

“Denne pakken vil kjøre et program for å avgjøre om programvaren kan installeres.”

Dette betyr at hvis du klikker på Fortsett, men deretter tenker bedre på det og avslutter installasjonsprogrammet, ville være for sent. Du hadde allerede blitt smittet.

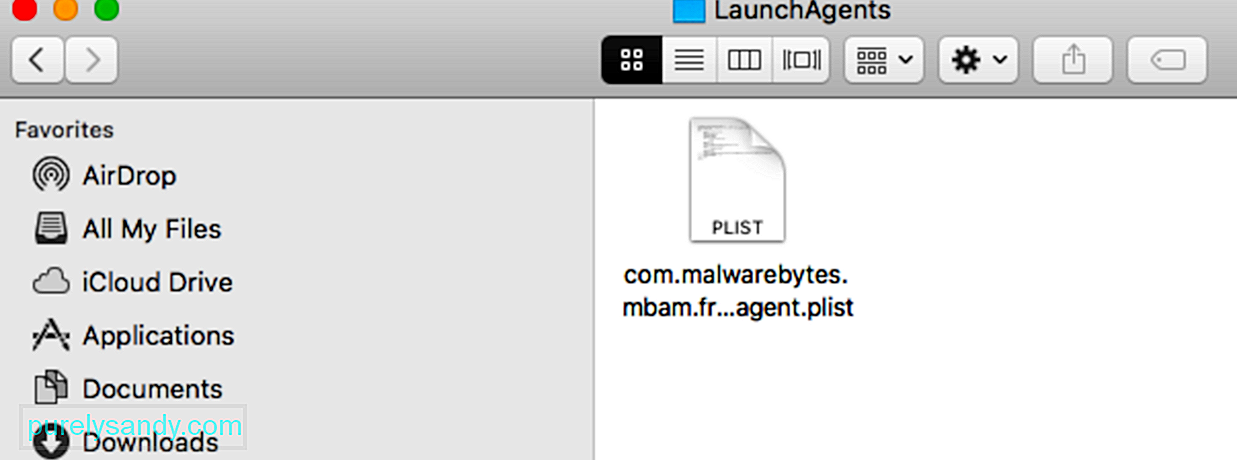

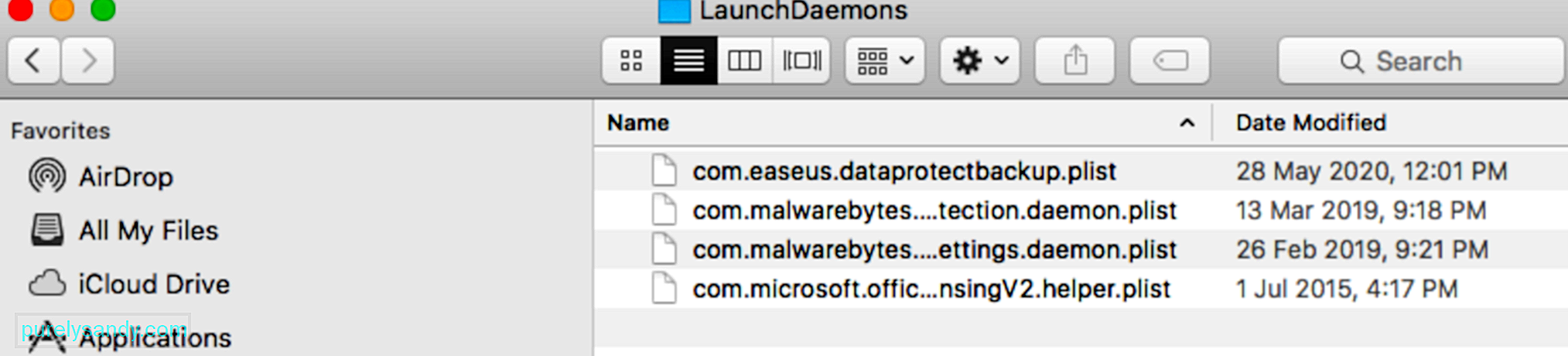

En annen indikasjon på ondsinnet aktivitet var PlistBuddy-prosessen som opprettet en LaunchAgent på din Mac.

LaunchAgents gir en måte å instruere launchd, macOS-initialiseringssystemet, for å utføre oppgaver regelmessig eller automatisk. De kan skrives av alle brukere på endepunktet, men de vil vanligvis også kjøres som brukeren som skriver dem.

Det er flere måter å lage eiendomslister (plister) på macOS, og noen ganger bruker hackere forskjellige metoder for å oppnå deres behov. En slik måte er gjennom PlistBuddy, et innebygd verktøy som lar deg lage forskjellige eiendomslister på et sluttpunkt, inkludert LaunchAgents. Noen ganger henvender hackere seg til PlistBuddy for å etablere utholdenhet, og gjør det mulig for forsvarere å enkelt inspisere innholdet i en LaunchAgent ved hjelp av EDR fordi alle egenskapene til filen blir vist på kommandolinjen før du skriver.

I Silver Sparrows tilfelle, dette er kommandoene som skriver innholdet i plisten:

- PlistBuddy -c “Add: Label string init_verx” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Legg til: RunAtLoad bool true” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Add: StartInterval integer 3600” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Legg til: ProgramArguments array" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Add: ProgramArguments: 0 string '/ bin / sh'” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Add: ProgramArguments: 1 string -c” ~ /Library/Launchagents/init_verx.plist

LaunchAgent Plist XML vil ligne på følgende:

Etikett

init_verx

RunAtLoad

true

StartInterval

3600

ProgramArguments

'/ bin / sh'

-c

“~ / Library / Application \\ Support / verx_updater / verx. sh ”[tidsstempel] [data fra plist lastet ned]

Silver Sparrow inkluderer også en filkontroll som fører til at alle utholdenhetsmekanismer og skript fjernes ved å sjekke om det er ~ / Library /._ insu på disken. Hvis filen er tilstede, fjerner Silver Sparrow alle komponentene fra endepunktet. Hashes rapportert fra Malwarebytes (d41d8cd98f00b204e9800998ecf8427e) indikerte at ._insu-filen var tom.

hvis [-f ~ / Library /._ insu]

deretter

rm ~ / Library / Launchagents / verx.plist

rm ~ / Library / Launchagents / init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm / tmp / verx

rm -r ~ / Library / Application \\ Support / verx_updater

rm / tmp / agent.sh

launchctl remove init_verx

På slutten av installasjonen utfører Silver Sparrow to oppdagelseskommandoer for å konstruere data for en krøllete HTTP POST-forespørsel som indikerer at installasjonen skjedde. Den ene henter system-UUID for rapportering, og den andre finner URL-en som ble brukt til å laste ned den opprinnelige pakkefilen.

Ved å utføre en sqlite3-spørring, finner skadelig programvare den opprinnelige URL-en PKG lastet ned fra, noe som gir nettkriminelle en ideen om vellykkede distribusjonskanaler. Vi ser vanligvis denne typen aktiviteter med ondsinnet adware på macOS: sqlite3 sqlite3 ~ / Library / Preferences / com.apple.LaunchServices.QuarantineEventsV * 'velg LSQuarantineDataURLString fra LSQuarantineEvent hvor LSQuarantineDataURLString som "[redactedar] > Hvordan fjerne Silver Sparrow malware fra Mac

Apple tok raskt skritt for å overstyre utviklersertifikatene som gjorde det mulig å installere Silver Sparrow-skadelig programvare. Ytterligere installasjoner bør derfor ikke lenger være mulig.

Apples kunder er vanligvis beskyttet mot skadelig programvare fordi all programvare som er lastet ned utenfor Mac App Store, må være autorisert. I dette tilfellet ser det ut til at malware-skribentene var i stand til å skaffe seg et sertifikat som ble brukt for å signere pakken.

Uten dette sertifikatet kan malware ikke lenger infisere flere datamaskiner.

En annen måte å oppdage Silver Sparrow er å søke etter tilstedeværelsen av indikatorer for å bekrefte om du har å gjøre med en Silver Sparrow-infeksjon eller noe annet:

- Se etter en prosess som ser ut til å utføre PlistBuddy i forbindelse med en kommandolinje som inneholder følgende: LaunchAgents og RunAtLoad og true. Denne analysen hjelper deg med å finne flere macOS-skadelige familier som etablerer LaunchAgent-utholdenhet.

- Se etter en prosess som ser ut til å kjøres sqlite3 i forbindelse med en kommandolinje som inneholder: LSQuarantine. Denne analysen hjelper deg med å finne flere macOS-skadelige familier som manipulerer eller søker i metadata for nedlastede filer.

- Se etter en prosess som ser ut til å bli krøllete i forbindelse med en kommandolinje som inneholder: s3.amazonaws.com. Denne analysen hjelper deg med å finne flere macOS-skadelige familier som bruker S3-skuffer for distribusjon.

Tilstedeværelsen av disse filene indikerer også at enheten din har blitt kompromittert med versjon 1 eller versjon 2 av Silver Sparrow-skadelig programvare. :

- ~ / Library /._ insu (tom fil som brukes til å signalisere skadelig programvare om å slette seg selv)

- /tmp/agent.sh (skallskript utført for tilbakeringing av installasjon)

- /tmp/version.json (fil lastet ned fra S3 for å bestemme kjøringsflyt)

- /tmp/version.plist (versjon.json konvertert til en eiendomsliste)

For skadelig programvareversjon 1:

- Filnavn: updater.pkg (installasjonspakke for v1) eller updater (tilskuer Mach-O Intel binær i v1-pakke)

- MD5: 30c9bc7d40454e501c358f77449071aa eller c668003c9c5b1689ba47a431512b03cc

- saws. [.] com (S3 bucket holding version.json for v1)

- ~ / Library / Application Support / agent_updater / agent.sh (v1-skript som kjøres hver time)

- / tmp / agent (fil som inneholder endelig v1-nyttelast hvis distribuert)

- ~ / Library / Launchagents / agent.plist (v1 persistence mekanisme)

- ~ / Library / Launchagents / init_agent.plist (v1 utholdenhetsmekanisme)

- Utvikler-ID Saotia Seay (5834W6MYX3) - v1 bystander binær signatur tilbakekalt av Apple

For skadelig programvareversjon 2:

- Filnavn: update.pkg (installasjonspakke for v2) eller tasker.app/Contents/MacOS/tasker (bystander Mach-O Intel & amp; M1 binær i v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 eller b370191228fef826 li>

- s3.amazonaws [.] com (S3 bucket holding version.json for v2)

- ~ / Library / Application Support / verx_updater / verx.sh (v2-skript som kjøres hver time)

- / tmp / verx (fil som inneholder endelig v2 nyttelast hvis distribuert)

- ~ / Library / Launchagents / verx.plist (v2 persistence mekanisme)

- ~ / Library / Launchagents / init_verx.plist (v2 persistence mekanisme)

- Developer ID Julie Willey (MSZ3ZH74RK) - v2 bystander binær signatur tilbaketrukket av Apple

For å slette Silver Sparrow malware, er dette trinnene du kan gjøre:

1. Skann ved hjelp av en anti-malware programvare.Det beste forsvaret mot malware på datamaskinen din vil alltid være en pålitelig anti-malware programvare som Outbyte AVarmor. Årsaken er enkel, en anti-malware programvare skanner hele datamaskinen, lokaliserer og fjerner mistenkelige programmer uansett hvor godt skjult de er. Å fjerne skadelig programvare manuelt kan fungere, men det er alltid sjansen for at du kan gå glipp av noe. Et godt anti-malware-program gjør det ikke.

2. Slett Silver Sparrow-programmer, filer og mapper.

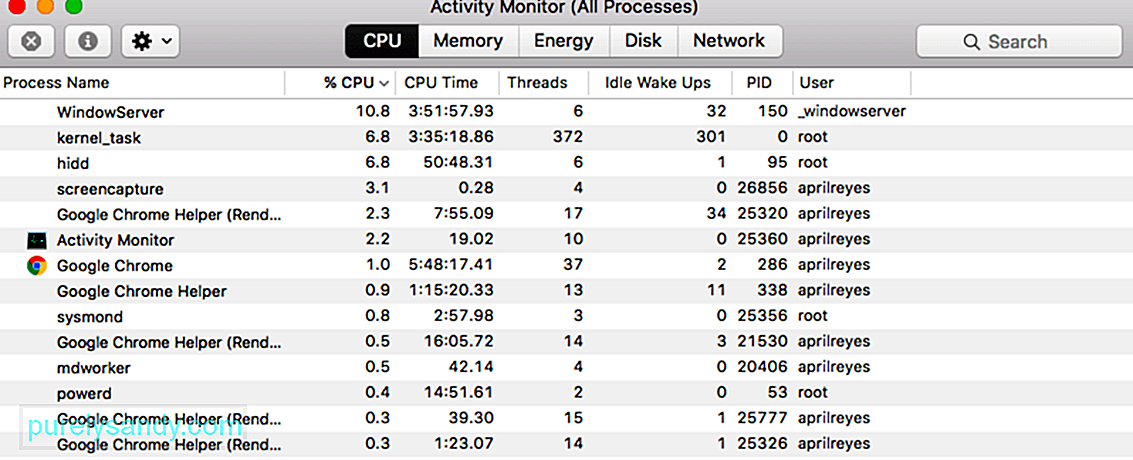

For å slette Silver Sparrow-skadelig programvare på din Mac, navigerer du først til Aktivitetsovervåker og dreper eventuelle mistenkelige prosesser. Ellers får du feilmeldinger når du prøver å slette den. For å komme til Aktivitetsovervåker, gjør du følgende:

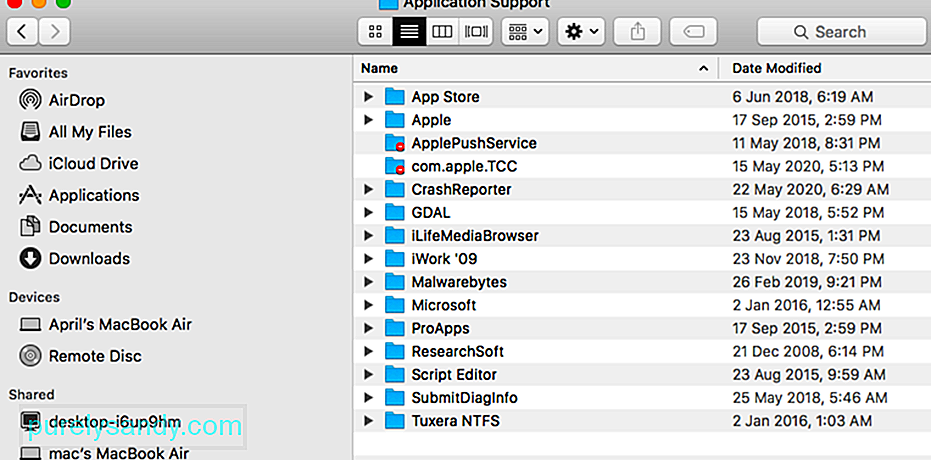

Etter at du har slettet mistenkelige programmer, må du også slette skadelighetsrelatert programvare. filer og mapper. Følgende er trinnene du må ta:

Etter at du har slettet skadelig programvare manuelt fra datamaskinens harddisker, må du også avinstallere nettleserutvidelser fra Top Results. Gå til Innstillinger & gt; Utvidelser i nettleseren du bruker, og fjern eventuelle utvidelser du ikke er kjent med. Alternativt kan du tilbakestille nettleseren til standard, da dette også fjerner eventuelle utvidelser.

SammendragSilver Sparrow-malware er fortsatt mystisk fordi den ikke laster ned ekstra nyttelast selv etter lang tid. Dette betyr at vi ikke har noen idé om hva skadelig programvare var designet for å gjøre, slik at Mac-brukere og sikkerhetseksperter ble forvirret over hva det er ment å gjøre. Til tross for mangelen på ondsinnede aktiviteter, utgjør tilstedeværelsen av skadelig programvare i seg selv en trussel mot de infiserte enhetene. Derfor bør den fjernes umiddelbart, og alle spor av den bør slettes.

YouTube Video.: Alt du trenger å vite når Mac infiseres med ny Silver Sparrow-skadelig programvare

09, 2025